いつも見て頂きありがとうございます!「エンプレス」の編集部:fukuyamaです。メールを配信する時は、お客様やあなたの事業・会社を守るためにも、メール配信システムの有無に関わらずセキュリティ対策が必須です。

あなたの担当事業に導入するメール配信システムを選ぶ時、機能や価格など大事なことはたくさんありますが...その一つにセキュリティ対策があります。

事業や会社はもちろんメール配信先のお客様も、安心・安全・快適にメールを送受信するためには、しっかりとセキュリティ対策をしておくことが大前提。

メール配信システムのセキュリティについて、一緒に詳しく見ていければと思いますが、難しい内容が多いため、用語も合わせてゆっくり確認してもらえると嬉しいです。

今の時代に必要なホワイトペーパーとは?

株式会社ファングリーでは、メールコンテンツ・メールマガジンなどに関する企画・開発・ご提案も行なっております。入念なヒアリングを元に幅広くお手伝いできますので、お気軽にお問合せください。

お客様へメールを届けるにはセキュリティ対策が必須

メール配信システムを導入して、お客様が欲しい情報を送ってあげたい。

そこから、自社サービスの利用や商品購入に繋げたいところですが、メール配信を行う上で次の事を覚えてほしいです。

メールを「送る」=「届く」ではない

あなたの作ったメールは、メーラー(メールソフト)の送信ボタンを押してから、お客様のメーラーにある受信フォルダへ届くまで、様々な道のりを辿っています。

メールの送受信は一瞬に見えますが、いくつかの関門を適切な形で通っていくことによって、やっと成り立っているんです。

メールの旅を阻む2つの壁

あなたがお客様を想って作り、送信ボタンで送り出されたメールは、目に見えない「ネットワーク」という道を一瞬で旅します。

しかし、メールは道中で次のような妨害に阻まれてしまうんです。

- 迷惑メール業者への対策(なりすまし・情報漏洩を防ぐため)

- 各種迷惑メール対策への対策(迷惑メール判定されないため)

それぞれもう少し詳しく見ていきましょう。

迷惑メール業者への対策

迷惑メール業者はネットワークのどこに身を潜めているか分からず、今も世界中で被害が絶えません。

あなたの運営するメール配信アカウントに成りすました業者は、お客様へ個人情報の入力や送信を促し、手に入れた情報を悪用。

大切なお客様に大きな被害が及んでしまい、さらにメールを受信してくれているお客様が多いほど被害は甚大です。

また、あなたの運営するメール配信アカウントが乗っ取られ、事業・会社の情報が漏洩される可能性もあります。

そのため、あなたの送るメールやアカウント、そして何よりお客様を守るためにも、迷惑メール業者に対抗するセキュリティが大切なんです。

いまだ増え続ける迷惑メール

今は様々な対策により、迷惑メールを見る機会も減りつつある...と思っていましたが、実は2020年末辺りから私の元にも「Amazon」さんを騙る迷惑メールが届いており、Amazonさんも注意喚起しているため、どうやら最近被害が多い様子。

あなたの担当する事業でも同じことが起きる可能性は十分考えられるので、他人事とは思わず、お客様とあなたの事業・会社を守るためのセキュリティが大切なのか、知ってもらえればと思います。

各種迷惑メール対策への対策

迷惑メール対策への対策?

対策の対策と聞くと、変な感じがするかもしれませんね。

一つ前で見て頂いたように、迷惑メールが後を絶たない今、様々な部分でセキュリティもパワーアップしており、抜きつ抜かれつの闘いが続いている状態。

しかし、セキュリティがどんどん強くなることによって、健全にメール配信したいあなたにとっても、メール配信が難しくなってしまっているんです。

逆に言えば「迷惑メール業者に間違えられないような方法でメール配信を行う」このようになりますね。

そのため、迷惑メール業者じゃないよと「証明」することが、主な対策になってきます。

用語と一緒にメール配信のセキュリティを確認

メール配信システムについてひとたび調べてみると、たくさんの専門用語が飛び交っていますよね...。

何となく分かる言葉もあれば、さっぱり分からない言葉もあると思うので、私と一緒に、メール配信の様々なセキュリティを一つずつ見ていきましょう。

用語を理解しながら、セキュリティの内容・メール配信について知って頂くためにも、できれば上から順番に見て頂くのがオススメです。

メール配信で重要な「サーバー」

様々なものがデジタル化する昨今「サーバー(サーバ)」も頻繁に使われる言葉となりましたが、意味はふんわりとしか分かっていないかもしれません。

サーバーを分かりやすく言うと「24時間働くすごいコンピューター」。

あなたがいつもお仕事やプライベートで使っているPCは、必要に応じて電源をオフにしたりスリープ・休止状態にさせたりしますよね。

対してサーバーは、ずっと働き続けるだけでなく、ネットワークによってたくさんの別サーバーやPCと繋がっています。

では、メール配信でのサーバーの役割を詳しく見ていきましょう。

メールサーバーの役割

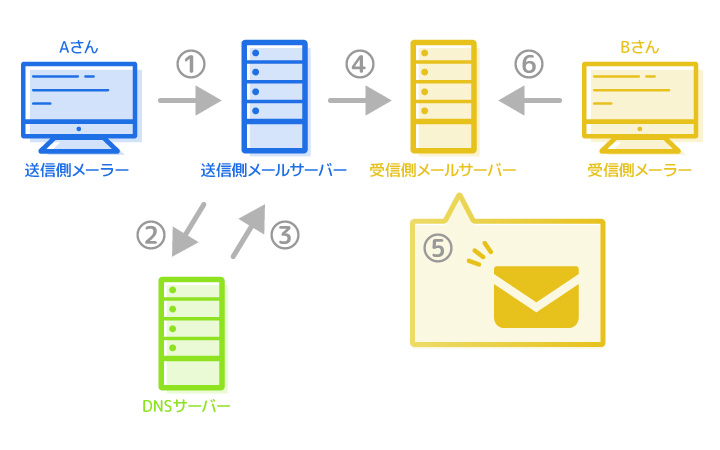

メールとサーバーがどのように関わってくるのかを知るためにも、一緒に下の図を見てほしいです。

Aさんが利用するメーラー(メールソフト)から、Bさんのメーラーにたどり着くまでの道中、メールは下記3つのサーバーと出会うことになります。

- Aさん(送信)側のメールサーバー

- Bさん(受信)側のメールサーバー

- ネット上の住所(IPアドレスといいます)を管理する「DNSサーバー」

上図の流れを、下記の表で詳しく見ていきましょう(図の番号とSTEP番号はリンクしているので、照らし合わせながら見て頂くのがオススメです)。

| STEP1 | Aさんのメーラー → 送信側メールサーバー |

|---|---|

| Aさんのメーラーは、送信側メールサーバーへメールを渡し、送信側メールサーバーがメールを受け取ります。 | |

| STEP2 | 送信側メールサーバー → DNSサーバー |

| 送信側メールサーバーは、受信側メールサーバーへメールを届けたいのですが、ネット住所がわかりません。そこで、ネット上の住所を管理しているDNSサーバーに「この人の住所教えて~」とお願いして、受信側メールサーバーのネット住所を教えてもらいます。 | |

| STEP3 | DNSサーバー → 送信側メールサーバー |

| DNSサーバーは、送信側メールサーバーに尋ねられた宛先を教えてあげます。 | |

| STEP4 | 送信側メールサーバー → 受信側メールサーバー |

| ネット住所が分かった送信側メールサーバーは、その住所に住んでいる受信側メールサーバーへメールを配達します。 | |

| STEP5 | 受信側メールサーバー |

| 受信側メールサーバーは、送信側メールサーバーからメールを受け取ると、そのままBさんのメーラーへ勝手にメールを届けるわけではありません。Bさんのメーラーは、受信側サーバーの元へメールを取りに行く必要があるんです。そのため受信側メールサーバーは、メーラーが取りに来るまで、メールを保管して待っています。 | |

| STEP6 | Bさんのメーラー → 受信側メールサーバー |

| Bさんのメーラーがインターネットに繋がると、受信側メールサーバーへ「何かメール届いてますか?」と、取りに行きます。ここで初めて、受信側メールサーバーはメーラーへメールを渡し、Bさんは受信フォルダからメールを見ることができるんです。 |

これは、メールが届く基本的な流れですが、様々なセキュリティが加わることで、もっと多くのシステムが介在していきます。

ひとまず「送信メーラー」→「送信サーバー・DNSサーバー」→「受信サーバー」→「受信メーラー」この基本の流れは覚えてほしいです。

安全なメール配信のための「プロトコル」

PC作業歴が長いほど「プロトコル」の言葉を見かける機会も多いはず。

とくに、PCで何かしらのエラーが起きた時は、エラーメッセージに「プロトコルが~~~」なんて書かれていることが多いです。

プロトコルを簡単に言うと「決まり」や「ルール」。

メール配信にも「この決まりを守ってね」といったプロトコルがあり、次のように送信する決まりが1種類、受信する決まりは2種類あります。

| メールを送信する時のルール | SMTP |

|---|---|

| メールを受信する時のルール | POP・IMAP |

3つとも「P」で終わっていますが、これがプロトコルの「P」ですね。

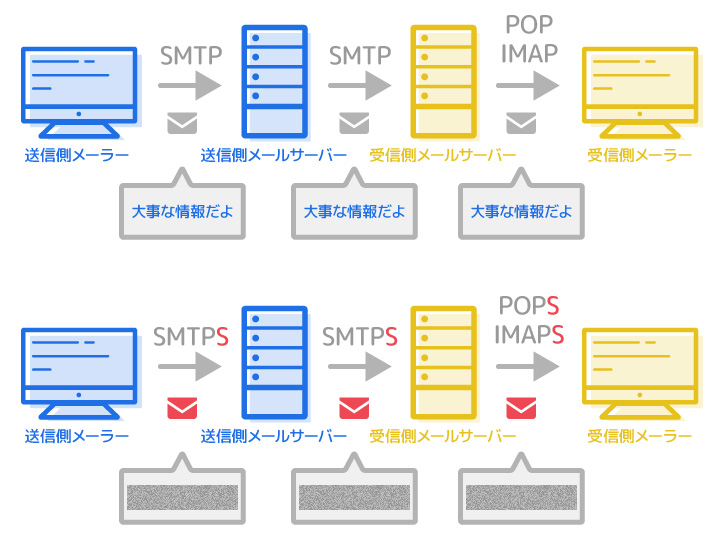

SMTP

SMTP(シンプル・メール・トランスファー・プロトコル)は、メールを送るためのルールや仕組みのようなもの。

送信側メーラーから送信側メールサーバー、送信側メールサーバーから受信側メールサーバーへと、とにかく「送る」時に使われます。

POPとIMAP

POP(ポスト・オフィス・プロトコル)とIMAP(インターネット・メッセージ・アクセス・プロトコル)は、メールを受け取るための仕組み。

「メールサーバーの役割」で見て頂いた、AさんからBさんへメールを送る流れを思い出してほしいのですが、一番最後にBさんのメーラーは、受信側メールサーバーへメールを取りに行きます。

その時、どのようにメールを受け取るかがPOPとIMAPの違いです。

| POP | メールのデータを丸ごと受け取る。受信側メールサーバーにはデータが残らない。 |

|---|---|

| IMAP | メールの情報を受け取るが、データは受信側メールサーバーに保管しておく。 |

POPとPOP3・IMAPとIMAP4

メール配信について調べていると、POPではなくPOP3、IMAPではなくIMAP4を見かけるかもしれません。

最後にくっついている数字は、それぞれのバージョンを示すだけで、POP3ならPOPのVersion3となり、数字の有無によってそれぞれの役割が大きく変わるわけではないため、同じと思って頂いて大丈夫です。

SMTPS・POPS・IMAPS

見て頂いたSMTP・POP・IMAPは、そのままの状態で通信を行うと、実は迷惑メール業者に情報が丸見え。

そのため、これらを暗号化したのがSMTPS・POPS・IMAPSです。

暗号化は「SSL/TLS」と呼ばれるため、正式名称は次のようになります。

| 省略表記 | 正式名称 |

|---|---|

| SMTPS | SMTP over SSL/TLS |

| POPS | POP over SSL/TLS |

| IMAPS | IMAP over SSL/TLS |

それぞれ最後に「S」が付いているのは、SSL/TLSの「S」ですね。

もう少し後で、SSL/TLSについても見ていければと思いますが、セキュリティ対策が当たり前になっている今、裸のSMTP・POP・IMAPではなく、暗号化されたSMTPS・POPS・IMAPSでメールの送受信を行うのが一般的です。

送信元を証明する「メール認証」

最初の方で見て頂きましたが、メール配信では「迷惑メール対策への対策」が必要。

対策がきちんと出来ていないと、メーラーから送り出されたメールは、道中いろいろな関門で迷惑メールと間違えられ、門を通してもらえずにトボトボ帰ってきてしまいます。

迷惑メール業者ではないことを証明するための「メール認証」について、一緒に見てもらえると嬉しいです。

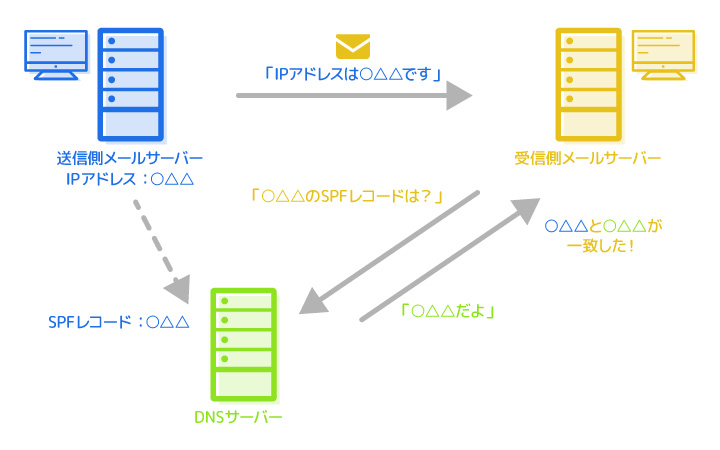

SPF

メール認証方法の一つ「SPF(センダー・ポリシー・フレームワーク)」は、メールサーバーの役割で登場した「DNSサーバー」に活躍してもらうことで、送信元を証明します。

DNSサーバーは「IPアドレス(ネット上の住所)」を管理しており、SPFでメール認証するためには、送信側メールサーバーのIPアドレスをDNSサーバーへ事前に登録。

DNSサーバーに登録された送信側メールサーバーのIPアドレスは「SPFレコード」と呼ばれます。

...専門用語が多くなってきましたが、大丈夫でしょうか?

図も加えながら、少しずつ見ていきましょう。

SPFレコードとIPアドレスが一致するか確かめる

受信側メールサーバーは、送信側メールサーバーからメールを受け取った時「これは本当にAさんからのメールなのか?」これを確かめるために、

「すみません、Aさんの住所(IPアドレス・SPFレコード)知りたいんですけど...」

このようにDNSサーバーへ尋ねます。

送ってきた本人(送信側メールサーバー)に尋ねても、もし迷惑メール業者なら嘘を付かれてしまうので、本人ではなくDNSサーバーへ確認するんですね。

DNSサーバーは「はいはい、Aさんの住所はこれだよ」と、SPFレコードを教えてくれるので、受信側メールサーバーは、送信側メールサーバーのIPアドレスと一致するかどうか確認して、正しければBさんのメーラーへ届けられます。

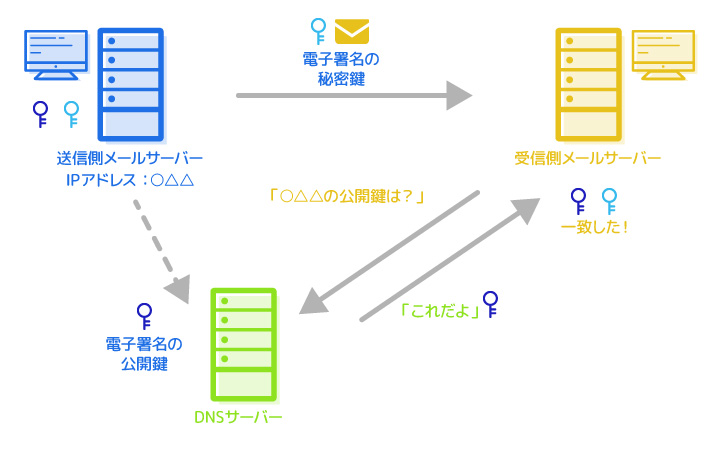

DKIM

DKIM(ドメイン・キー・アイデンティファイド・メール)は電子署名を使うことによって、メールの送信元を証明する方法です。

「電子署名」が関わってくるので、何だか複雑そうなイメージかもしれませんが、DKIM自体の流れはSPFと似ているので、まずは電子署名について一緒に確認していければと思います。

電子署名

書面が本物だと証明するために、これまではサインや印鑑を使ってきましたが、デジタル化が進むことによって、サイン・捺印もデジタルになったのが「電子署名」。

電子署名では、次の2種類の鍵が登場します。

| 電子署名に必要な鍵 | 詳細 |

|---|---|

| 公開鍵 | 名前の通り公開されているため、誰でも手に入れることができます。 |

| 秘密鍵 | データ送信側だけが持っているヒミツの鍵。 |

公開されちゃってるの?と思うかもしれませんが、公開鍵だけではそのデータが本物だという証明にはなりません。

「この公開鍵はこの秘密鍵と紐づくぞ!」と証明されることによって初めて本物だと分かるので、本物だと証明するためには、公開鍵と秘密鍵はセットになることによって電子署名の効果を発揮するんです。

流れはSPFと似ている

メール認証の一つ「DKIM」は名前こそ難しそうですが、メールを送る時に上記の電子署名を使って、送信者が本人かどうかを確認するだけです。

電子署名自体はメール以外の書類データなどにも使われますが、DKIMは「メール」に関する認証方法を指し、DKIMの「M」は「mail」のM。

SPFを思い出してほしいのですが、メールの送信側となるAさんは、ネット上の住所(IPアドレス)を管理するDNSサーバーへ、事前に送信側メールサーバーのIPアドレスを登録(SPFレコード)していましたよね。

DKIMでは、SPFレコードではなくAさん(送信側)の「公開鍵」を、DNSサーバーへ事前に登録しておきます。

電子署名を使ってメールを認証

Aさんがメールを送る時、送信側メールサーバーはメールに秘密鍵を付けて受信側メールサーバーへ送信。

受信側メールサーバーは、受け取ったメールが本当にAさんからのものかを確かめるために、DNSサーバーへ尋ねます。

「すみません、Aさんのメールサーバーの公開鍵が欲しいんですけど...」

DNSサーバーは登録してある公開鍵をくれるので、受信側メールサーバーは、

- 送信側メールサーバーからもらった秘密鍵

- DNSサーバーからもらった公開鍵

この2つを使って認証できるかを確かめ、認証できれば受信側のメーラーへ届ける仕組みとなっているんです。

DMARC

メールの認証方法について、SPF・DKIMの2つを確認して頂けたと思いますが、あと一つ「DMARC」があります。

DMARCは、SPF・DKIMと組み合わせて使うことにより、メールを受信するお客様の安全性がさらに高くなる、SPF・DKIMよりも新しく登場した仕組みです。

SPF・DKIMの認証が失敗すると...

SPF・DKIMを使って、メールの送信者がAさんかどうかを確かめ、認証が成功すれば受信者のBさんへメールが届けられます。

しかし、もし認証が失敗した場合...そのメールがどうなるかというと、実はBさんの設定にゆだねられるんです。

そのため、たくさんのお客様へメールを一斉配信するとなれば、認証が失敗したメールもお客様に届けられてしまうかもしれません。

「SPFやDKIMの認証が失敗したメール」...つまり、迷惑メール業者があなたの担当事業アカウントに成りすましたり、内容を改ざんして送っているメールのことですよね。

このようなメールが大切なお客様の元へ届いてしまえば、お客様の個人情報が抜かれてしまったり、事業側の信頼が失われる事態に...そこで活躍するのがDMARCです。

「認証失敗後」の道筋を送信者が決められる

DMARCを利用すると、認証に失敗したメールが次に向かう方向を、受信者ではなく送信者側で設定しておくことができるんです。

メールが向かう方向を事前に設定することは「ポリシー(方針)を定義する」なんていう難しい言い方もありますが、メールが向かう方向は次の3種類から選ぶことができます。

- とくに何もしなくていいですよ(何もしない)

- 迷惑メールフォルダなど、別の場所へ隔離しといてください(隔離)

- 受信者さんには届けないでください(受信拒否)

この設定は、事前にDNSサーバーへ「DMARCレコード」として登録しておきます。

メールの行く末をDNSサーバーに尋ねる

それでは一度、SPF・DKIM・DMARCを使ってメールを送ってみましょう。

最初の流れは省略しますが、送信側メールサーバーからメールを受け取った受信側メールサーバーは、SPFやDKIMの認証をするために、DNSサーバーへ「SPFレコード」や「公開鍵」をもらいに行きます。

しかし、送信側メールサーバーから受け取っているIPアドレスや秘密鍵と、DNSサーバーからもらったものが一致せず、認証失敗。

困った受信側メールサーバーは、もう一度DNSサーバーの元を訪ねます。

「このメール認証できなかったんだけど、どうすればいい?」

これは、DNSサーバーに登録されているDMARCレコードを確認する作業ですね。

受信拒否と登録されていれば「受信者さんのメーラーには届けないで~」と、DNSサーバーが教えてくれます。

レコードの登録

気が付いたかもしれませんが、DMARCで定義したポリシーを事前に登録しておくのは、SPFとほぼ同じですよね(厳密には登録方法は少し違いますが)。

SPFの設定では、DNSサーバーへ事前に登録しておくIPアドレスを「SPFレコード」と呼びましたが、DMARCでも同じように、DNSサーバーへ事前に登録したポリシーは「DMARCレコード」と呼びます。

メールの盗聴・改ざんを防ぐ「暗号化」

メールを盗み見たり改ざんしようとする迷惑メール業者から、メールそのものはもちろん、お客様やあなたの事業を守るためには、暗号化についても知る必要があります。

インターネット歴が長いと「SSL」この言葉を恐らく見たことがあると思いますが、これは暗号化の方法の一つです。

しかし、暗号化の技術はSSLだけではありません。

- SSL/TLS

- STARTTLS

- PGP・S/MIME

英字ばかり...少し抵抗があるかもしれませんが、私と一緒に一つずつ見ていきましょう。

そもそも暗号化とは?

メールを暗号化と言われてもピンとこないと思うので、詳しく見ていければと思いますが、その前にまずは、次の言葉を覚えてほしいです。

復号=暗号化されたメールを、暗号化する前の状態に戻すこと

あまり聞き慣れない言葉だと思いますが、暗号になっている状態から、誰でも読める元の状態に戻すのが復号。

また、暗号・復号には「鍵」を使いますが、暗号の方式によって鍵の種類も違うため、これを踏まえて、2つの暗号方式について確認してもらえると嬉しいです。

共通鍵暗号方式

英字が並ぶと思えば今度は漢字が並びますが...要するに、同じ鍵を使う暗号方式です。

送信側メールサーバーと受信側メールサーバーが、共通の鍵を持っている状態となり、鍵を持つ二者以外にメールのデータを盗み見される心配がありません。

ただし、鍵をしっかりと管理する必要があり、さらに人数分の鍵が必要なので、多くのお客様へメール配信する場合は大変です。

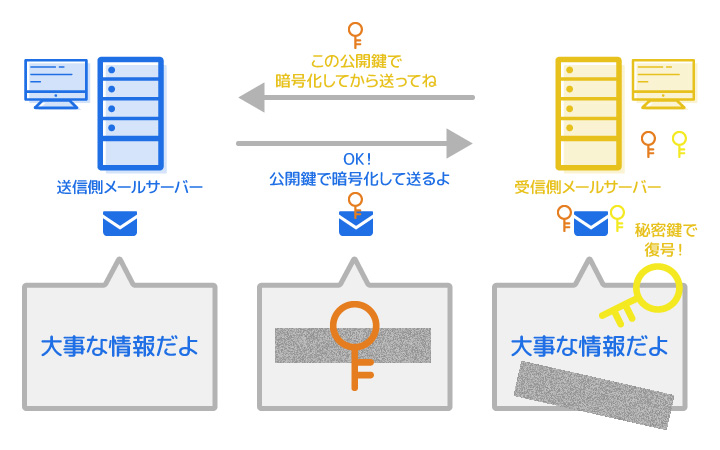

公開鍵暗号方式

共通鍵暗号方式と違って、公開鍵暗号方式で使われる鍵は「公開鍵」と「秘密鍵」です。

送信側メールサーバーは、受信側メールサーバーから「公開鍵」をもらい、その公開鍵を使って、送りたいメールを暗号化します。

暗号化できたメールは受信側メールサーバーへ届けられますが、このままでは暗号化されているので、受信側メールサーバーは自分だけが持っている「秘密鍵」を使って復号(暗号前の状態に戻す)。

公開鍵は誰でも手に入れることができますが、暗号化されたデータを復号できるのは秘密鍵だけなので、秘密鍵を持つ受信側メールサーバーだけがメールを確認できるんです。

お客様の分だけ鍵が必要になる「共通鍵暗号方式」に比べると、公開鍵・秘密鍵の2つだけで済むため管理は楽ですが、暗号を処理する速さは劣ってしまいます。

DKIMとの混同に注意

公開鍵や秘密鍵...DKIMの内容を見て頂いた場合は、とても見覚えのある言葉ですね。

しかしDKIMと違って、公開鍵と秘密鍵は受信側メールサーバーが持っているので、混同しないように注意しましょう。

もう少し後で、一緒に鍵の整理もしていければと思います。

様々な暗号化方法

暗号化について見て頂きましたが、暗号化する方法は次のように様々なものがあります。

| 通信を暗号化 | SSL/TLS (エスエスエル/ティーエルエス) | 共通鍵暗号方式・公開鍵暗号方式の両方を組み合わせて通信を暗号化する。 |

|---|---|---|

| STARTTLS (スタートティーエルエス) | SSL/TLSを使ってSMTPの通信を暗号化することができる。 | |

| データそのものを 暗号化 | PGP・S/MIME (ピージーピー・エスマイム) | 共通鍵暗号方式・公開鍵暗号方式の両方を組み合わせてメールのデータそのものを暗号化する。さらに、電子署名付きのメールが送信される。 |

SSLとTLSの違い

SSLとTLSの違いは、SSLのパワーアップバージョンがTLSと覚えておけばOKです。

TLSの方がSSLよりも安全性が高いため、暗号化の方法はどんどんTLSに切り替えられてきています。

じゃあ全部「TLS」でいいんじゃない?と思うかもしれませんが、あなた自身「SSL」の方がよく見かけませんか?

このように「SSL」が浸透しているため、TLSになっていても「SSL/TLS」と表記されている場合が多いんです。

STARTTLSは職人さん

一見わかりにくいですが、STARTTLSは「START TLS」...つまり、TLSをスタートさせてくれます。

ただ、TLSだけでなくSSLもスタートさせることができますが、名前はSTARTTLSです。

STARTTLSをもう少し詳しく言うと「SSL/TLSを使ってSMTP通信を暗号化する技術」を持っているのがSTARTTLS。

また、SMTPが出てきましたが...プロトコルのところで見て頂いたのを覚えていますか?

メールを送る時に使うルールをSMTPと呼びますが、メール送信する時の通信に対して、STARTTLSはSSL/TLSを使い暗号化することができる、職人さんとも言えますね。

PGPとS/MIMEの違い

メールの通信を暗号化するSSL/TLSに対して、PGPとS/MIMEはメールそのものを暗号化することができ、さらに電子署名を使って送信されるため、送信元の証明もされます。

共通鍵暗号方式・公開鍵暗号方式を使うのはSSL/TLSと同じですが、PGPとS/MIMEとで、公開鍵が本物かどうかを証明する方法に違いがあるんです。

| PGP | Web-of-trust(信頼の輪)と呼ばれる考え方を採用し、PGPでは「友達の友達はみんな友達!」なので、Aさんの公開鍵に対して認証できるのはAさんの秘密鍵だけでなく、BさんやCさんの秘密鍵でも認証できる。 |

|---|---|

| S/MIME | 公開鍵が本物かどうかを認証局が証明してくれるため、PGPよりも公開鍵の正当性が高いが、その分認証費用が掛かる。 |

たくさんのお客様へメール配信したいと考えているあなたの場合、S/MIMEの方が安心ですよね。

実際、メール配信システムに備わっている機能を見ると、PGPではなくS/MIME対応のところがほとんど。

しかし、そもそもPGP・S/MIME自体が暗号化の方法であまり使われておらず、一般的にはSSL/TLSやSTARTTLSで暗号化することが多いです。

鍵を整理

ここまで理解するのも一苦労だと思いますが...メール認証、暗号化と見て頂いたところで「鍵」がたくさん出てきましたよね。

混乱してしまっているかもしれないので、一緒に鍵を整理しましょう。

| 鍵のスタート地点 | 関係の深い言葉 |

|---|---|

| 送信側が受信側へ鍵を送る | 電子署名、DKIM、PGP・S/MIME |

| 受信側が送信側へ鍵を送る | 暗号化(SSL/TLS・PGP・S/MIME) |

電子署名に関する鍵は、鍵の出どころが送信側、暗号化に関する鍵は受信側となります。

表を見て頂くと分かりますが、PGP・S/MIMEは「電子署名用の鍵」と「暗号・復号用の鍵」どちらもやり取りされるため、複雑になってしまうんですね。

SMTPSとSTARTTLS

STARTTLSが登場したので、よく似ているSMTPSとの違いも確認しておきましょう。

ここまで見て頂いた2つをおさらいすると、次のようになりますね。

| SMTP | メールを送信する時のルール |

|---|---|

| SMTPS | SMTPを使った通信を、SSL/TLSで暗号化したもの(SMTP over SSL/TLS) |

| STARTTLS | SMTPを使った通信を、SSL/TLSで暗号化したもの(START TLS) |

どういうわけか、SMTPSとSTARTTLSがまったく同じものに見えますが...この2つは、

- ポート

- 暗号化される部分

ここに違いがあり、STARTTLSのメリット・デメリットでもあるので、詳しく見ていければと思います。

ポートの違い

IPアドレスは、ネット上の住所とお話しさせて頂きましたが、ポートは住所の奥にある、マンションの部屋番号と思ってもらえればOK。

SMTPSでメールを送る時は、ポート番号がないと届けることができませんが、STARTTLSの場合はポート番号がなくても、メールを届けることができます。

PCやネットワークのセキュリティとして「ファイアウォール」と呼ばれるものがあり、主に通信ポートのセキュリティを管理。

ポート番号なしでメールが送れるSTARTTLSなら、ファイアウォールに迷惑メールと間違われて送信が妨害されるリスクを、減らすことに繋がります。

暗号化される部分

STARTTLSでメールを送信しても、受信側メールサーバーがSTARTTLSに対応していないと、通信を暗号化してくれず、内容が丸見えのまま送ってしまいます。

そのため、まずは送信側メールサーバーが受信側メールサーバーへ、STARTTLSに対応しているか確認するための通信が必要ですが、この確認通信も暗号化されていない状態。

また、受信側メールサーバーがSTARTTLSに対応していない場合、暗号化しないまま送るため、STARTTLSのデメリットになります。

メールを送信する時も、SMTPSは通信の最初から暗号化されますが、STARTTLSは通信の途中からでないと暗号化されないため、暗号化されているかどうかを確かめることもできない点は注意が必要です。

メールを届けるために大切な「ISP(プロバイダー)」

プロバイダー(プロバイダ)は、インターネットの回線に関する事業者さんのことで、正式名称はインターネットサービスプロバイダー。

そのため、頭文字を取ってISPと呼ばれることが多いんです。

ISPはメール配信でも関係してくるので、改めて確認していきましょう。

ISP(プロバイダー)は「繋げる人」

あなたのPCがインターネットに繋がるためには、2つの事業者さんが関わっています。

| 回線事業者 | インターネットを繋げるための回線を引いたり、工事してくれる業者さん。 |

|---|---|

| ISP事業者(プロバイダー) | 回線を使ってインターネットを繋げてくれる業者さん。 |

土がなければ植物を植えられないのと同じで、回線事業者さんに回線を引いてもらわなければ、ISP事業者さんもインターネットに繋げられません。

つまり「回線事業者+ISP」これで初めてインターネットに繋がるんです。

ISPも頑張る迷惑メール対策

ISPさん(プロバイダー)が、メール配信とどのように関係しているかというと、迷惑メール対策のためのセキュリティです。

インターネットに繋がるということは、生活が便利になるだけでなく、悪い業者から狙われる危険性も高くなりますよね。

そのため、インターネット繋ぎ役のISPさんも、様々な形でセキュリティ対策を頑張ってくれています。

| ISPのセキュリティ対策例 | 詳細 |

|---|---|

| 短時間に大量のメールを送っている送信者を怪しむ | このメールの送信者は迷惑メール業者だと判断して、メールの受信を阻止 |

| 受信者が未開封のまま削除するメールの送信者を怪しむ | |

| ブラックリストの作成 | 怪しいメールを送った送信者をリスト化して保管 |

| スパムトラップ | 迷惑メール業者を見極めるためのメールアドレスを用意。受信設定していないはずのアドレスからメールを受信すると、迷惑メール業者と判定。 |

「ISPの迷惑メール対策」を対策

上記の表を見て頂くと気付くかもしれませんが、多くのお客様へメールを配信する行為は、残念ながら迷惑メール業者に間違えられやすいとも言えます...。

また、

- 内容が迷惑メールに間違えられやすい

- 受信を簡単に解除できない

このようなメールを送り続けていると、お客様は「またここからのメールか...」と、開封もせずにゴミ箱へ捨てるようになり、ISPは迷惑メール業者だと判断する可能性が高くなります。

そのため、このような迷惑メール対策を、さらに対策する必要があるんです。

ISPに信頼してもらう

あなたの事業がISPから迷惑メール業者に間違えられず、安心してメール配信するためには、ISPさんに信頼してもらわなければいけません。

ISPが使う迷惑メール業者の判定基準として「IPレピュテーション」があり、IPはIPアドレス(ネット上の住所)、レピュテーションは「評判」を意味します。

- 迷惑メールと判断されやすいメールを送っている(件名なし・画像のみ・フィッシング等に使われやすい文言など)

- 受信者から迷惑メールの申告をされている

- IPアドレスがブラックリストに入っている

これは、IPレピュテーションスコアが低評価になる項目の一例です。

こうして見ると、ISPさんから信頼を得るには、日頃からお客様に信頼してもらえるようなメールを送ることが大事なのが分かりますね。

ISPさんやお客様に信頼してもらうためにも、次のような対策は基本になるので、簡単に取り入れることができるメール配信システムの導入はオススメです。

| IPアドレスの分散 | メールの一斉大量配信は、同じIPアドレス(ネット上の住所)から行われることで迷惑メール業者と判定されることが多いです。そのため、複数のIPアドレスから配信できるメール配信システムを使うのが、一般的な対策となります。 |

|---|---|

| オプトイン・オプトアウト | メールの法律「特定電子メール法」では、受信者の意思でメールの受信・拒否が選択できる形を取るように義務付けられています。そのため、オプトイン(受信の選択)はもちろん、オプトアウト(拒否の選択)も簡単にできるようにすることが必須です。 |

| エラーアドレスへの配信停止 | 送ってもエラーになってしまうメールアドレスへメールを配信し続けると、迷惑メール業者判定を受けてしまいます。メール配信システムには、エラーになったメールアドレスの検知や、自動で配信停止される機能もあるため、これらの機能を活用するのがオススメです。 |

メール配信システムのセキュリティ対策機能

メール配信のセキュリティ対策を行うために、メール配信システムで注目したい機能は、次の通り。

- SPF・DKIM・DMARC(メールの送信者を認証)

- SSL/TLS・STARTTLS・S/MIME(メールや通信を暗号化)

- オプトイン・オプトアウト(特定電子メール法)

- IPアドレスの分散(迷惑メール業者判定を防止)

- エラーメールアドレスの自動検知・自動配信停止(迷惑メール業者判定を防止)

- ブラックリスト機能(迷惑メール業者判定を防止)

このページのおさらいになりますね。※PGPは多くのお客様へ配信するシーンには向いていないため省いています

これらの機能や、各社独自のセキュリティ機能が備わっているメール配信システムを下記にまとめたので、あなたの担当事業へ導入する際、参考にしてもらえると嬉しいです。

また、エラーメールアドレスの自動検知・自動配信停止機能は、ほとんどのメール配信システムに備わっているため、表には載せていません。

| メール配信システム | セキュリティ対策例 |

|---|---|

| Mailchimp | SPF、DKIM、ダブルオプトイン |

| Benchmark Email | TLS、SPF、DKIM、ダブルオプトイン |

| ワイメール | SSL、オプトイン、ダブルオプトイン、自動IPウォームアップ(β)、SMTP指定&分散配信、ブラックリスト |

| 配配メール | SSL/TSL、STARTTLS |

| メール商人 | 受信ブロック回避 |

| WiLL Mail | STARTTLS、SPF、DKIM、オプトイン、オプトアウト、IPアドレス制限、2要素認証 |

| Cuenote FC | TLS、SPFチェック、DKIM、S/MIME、オプトアウト、IPアドレス制限 |

| blastmail | DKIM |

| SPIRAL | SSL、DKIM、DMARC、S/MIME |

| オレンジメール | SSL、オプトイン、ブラックリスト、スパム投稿防止 |

| オートビズ・パワーステップメール | SSL、ダブルオプトイン機能 |

| ナウゲッタmail | GメールにはSTARTTLS、複数IPアドレス |

| Starseven | SSL |

| WEBCAS e-mail | STARTTLS、DKIM、S/MIME、IPアドレス制限 |

| Customers Mail Cloud | TLS、STARTTLS、SPF、DKIM、SMTPリレー |

| ClickM@iler | TLS、DKIM |

| める配くん | SSL、IPアドレス制限 |

| HyperMail | SSL |

| さぶみっと!メール配信 | SSL |

| Combz Mail PLUS | STARTTLS、SPF、ダブルオプトイン |

| お名前.com メールマーケティング | SPF、DKIM |

| Zoho Campaigns | SPF、DKIM、オプトイン |

| SendGrid | TLS、SPF、DKIM、IPアドレス制限、二要素認証 |

| アクセスメール | SSL/TLS、DKIM、SMTP分散、利用者毎のサーバ分散、キャリアブロック回避 |

| VPS-NEO | SPF、DKIM、ダブルオプトイン機能、アクセス制御機能 |

| MyASP | DKIM、ダブルオプトイン、ブラックリスト、配信速度調整、メールアドレス形式チェック、専用IPアドレス |

| アスメル | SSL、SPFレコードチェックツール |

| Jcity | SSL、ダブルオプトイン |

| マ・メール | SSL |

| ※プランによって機能の数が違う場合は、最小プランで使える機能を挙げています。※有料オプションは省いています。 | |

各社、上記のセキュリティ対策以外にも、サーバーやシステム管理でセキュリティ対策をしている場合が多いです。

最後に。

長くなってしまいましたが、ここまで一緒に見て頂きありがとうございます。

ただメール配信を行うだけなら簡単かもしれませんが、安心・安全な状態でお客様へ情報を届けるためには、難しいセキュリティのこともきちんと考えなければいけません。

対策を行なっておけば、お客様の信用を得ることができ、それがあなたの事業へ返ってくるので、セキュリティ対策がしっかりしているメール配信システムを選んでほしいです。

お互いが安心できる環境づくりは大切ですよね。